Лаборатория Касперского провела исследование безопасности приложений каршеринга. Для тестирования были выбраны 13 приложений на Android (каких именно, не сообщается), их проверяли по четырем критериям:

- Перехват данных, которыми приложение обменивается с сервером;

- Подбор сгенерированных паролей;

- Запуск на рутованных устройствах и внедрение вредоносного кода (root-привилегии дают полный контроль над устройством).

- Перекрытие интерфейса приложения фальшивым окном;

Перехват данных

Приложения обмениваются данными с серверами, каждая из сторон должна проверить, можно ли доверять другой стороне. Для этого существуют сертификаты, подтверждающие безопасность, их надо предъявить во время обмена данными.

Читайте также: Безопасность приложений основных игроков рынка каршеринга

Ни одно из приложений не запрашивает этих сертификатов. Если залогиниться через незащищенную сеть Wi-fi, злоумышленники могут перехватить данные пользователей, подменив сертификат.

Подбор паролей

В половине протестированных приложений пользователи не могут самостоятельно выбрать пароль и логин.

- В качестве логина используется телефонный номер;

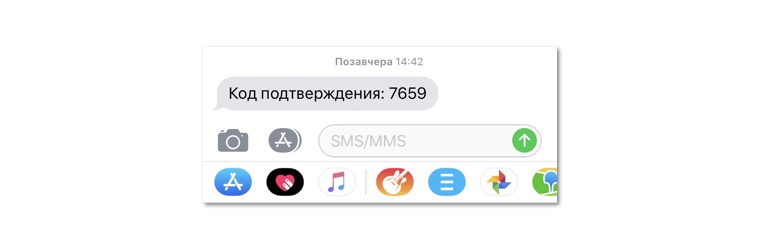

- В качестве пароля используется короткий ПИН-код, присланный в SMS;

Злоумышленник может узнать номер телефона (например, из соцсетей пользователя) и потом перехватить SMS с пин-кодом. Можно поступить по-другому и подобрать пароль. Эксперты из Лаборатории Касперского считают, что это сделать несложно.

В одним из сервисов для входа требуется ПИН-код из четырех цифр. Это 10 тысяч возможных комбинаций – немного для программы перебора паролей. Во время теста эксперты забросали сервер одного из каршерингов вариантами с запросами кодов. От сервиса должна была последовать какая-то реакция, но ничего не произошло.

Запуск на рутованных устройствах и внедрение вредоносного кода

Некоторые пользователи самостоятельно взламывают свои устройства, чтобы получить полный контроль над ними. Но есть и злоумышленники, которые делают это без ведома владельцев устройств. На таких смартфонах и планшетах можно внедриться в процесс приложения каршеринга и украсть оттуда данные.

Читайте также: Что не так с безопасностью и приложением Делимобиля

Еще один способ – внедрить вредоносный код в приложение оператора, а потом выложить его в официальный магазин. Пользователи скачают программу и сами будут вводить в нее свои данные.

По результатам тестирования, одно из 13 приложений смогло защитить данные от злоумышленников. Оно не запустилось с измененным кодом, а информация о пользователе (к которой можно получить доступ через root-права) была хорошо зашифрована.

Перекрытие устройства

«Защитой от перехвата SMS и поддельных окон авторизации разработчики протестированных приложений не озаботились вообще. Злоумышленник легко выудит логин и пароль пользователя любой из этих программ», – говорится в исследовании.

Советы пользователям

- Не оставляйте в открытом доступе номер телефона и электронную почту;

- Заведите для оплаты услуг в интернете и, в частности, в каршерингах, отдельную банковскую карту (можно виртуальную) и не храните на ней деньги сверх необходимого;

- Если каршеринговый сервис вдруг присылает SMS с Пин-кодом от аккаунта, нужно сообщить об этом в службу безопасности и отвязать от аккаунта банковскую карту;

- Не используйте рутованные устройства;

Советы каршерингам

- Используйте коммерческие упаковщики и обфускаторы для усложнения реверс-инжиниринга, особое внимание уделяйте контролю целостности, чтобы приложение невозможно было модифицировать.

- Используйте механизмы детектирования работы на рутованных устройствах;

- Дайте возможность пользователю придумать данные для авторизации и следите за криптостойкостью паролей;

- Информируйте пользователя о фактах успешной авторизации на других устройствах;

- Переходите на пуш-уведомления: зловреды пока еще редко мониторят Notification bar в Android;

- Защищайте приложение от перекрытия другим приложением;

- Добавьте проверку сертификата сервера;

Алексей Боржонов

Алексей Боржонов